與我們合作

我們專注:網站策劃設計、網絡輿論監控、網站優化及網站營銷、品牌策略與設計

主營業務:網站建設、移動端微信小程序開發、APP開發、網絡運營、云產品·運維解決方案

有一個品牌項目想和我們談談嗎?

您可以填寫右邊的表格,讓我們了解您的項目需求,這是一個良好的開始,我們將會盡快與您取得聯系。當然也歡迎您給我們寫信或是打電話,讓我們聽到您的聲音

您也可通過下列途徑與我們取得聯系:

地 址: 上海市長寧區華寧國際7L

電 話: 400-825-2717(咨詢專線)

電 話: 13054973230(售后客戶服務)

傳 真: 021-61488448

郵 箱: admin@wumujituan.com

快速提交您的需求 ↓

寶塔最新版有漏洞,可直接獲取 root 權限

發布日期:2024-01-25 瀏覽次數:31719

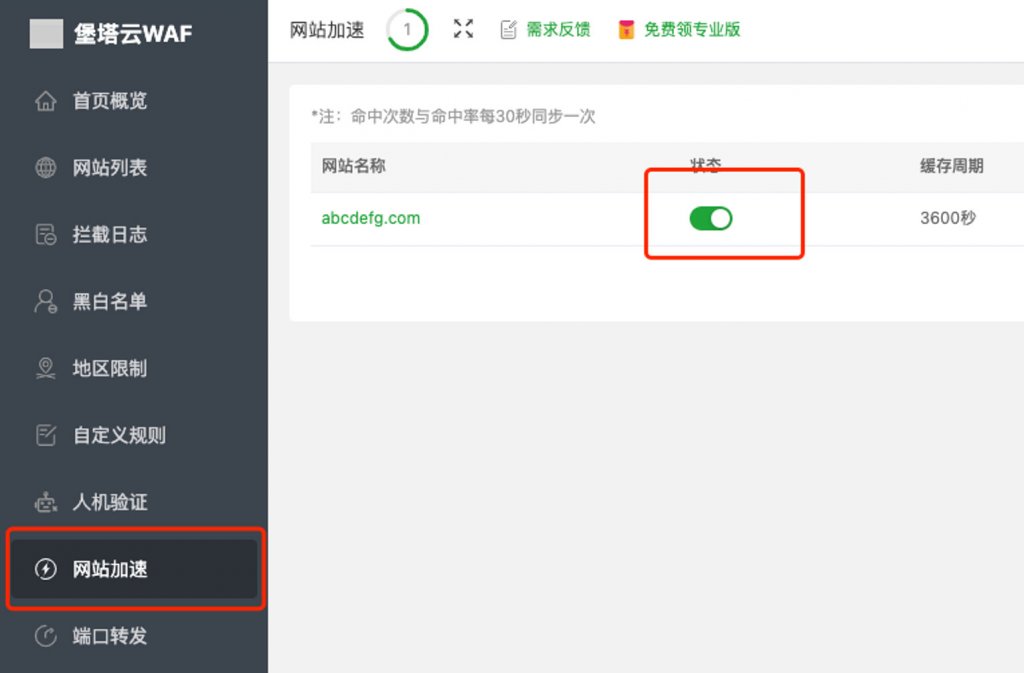

最近開源社區好像特別流行 WAF,到處都能看到寶塔云 WAF、雷池 WAF 社區版、南墻 WAF 的各種宣傳。我也是寶塔面板的四五年的老用戶了,幾個月前看到寶塔出了獨立的 WAF 就迅速給我的小站上了一套,結果沒幾天發現服務器被人放了挖礦木馬。這段時間除了安裝 WAF,服務器我基本沒動過,我反應是不是寶塔被黑了,不過我之前用了好幾年的寶塔面板,好像也沒啥問題,抱著試一試的態度,把寶塔扔進了 IDA,果然找到了一個 RCE,可以通過寶塔 WAF 直接拿到 root 權限,漏洞細節如下:步:打開寶塔 WAF 以后,隨便創建一個防護網站,這個很簡單,不贅述。第二步:進入 “網站加速” 功能,打開剛剛創建的網站的加速狀態,如圖: 第三步:點擊 “配置緩存”,如圖:

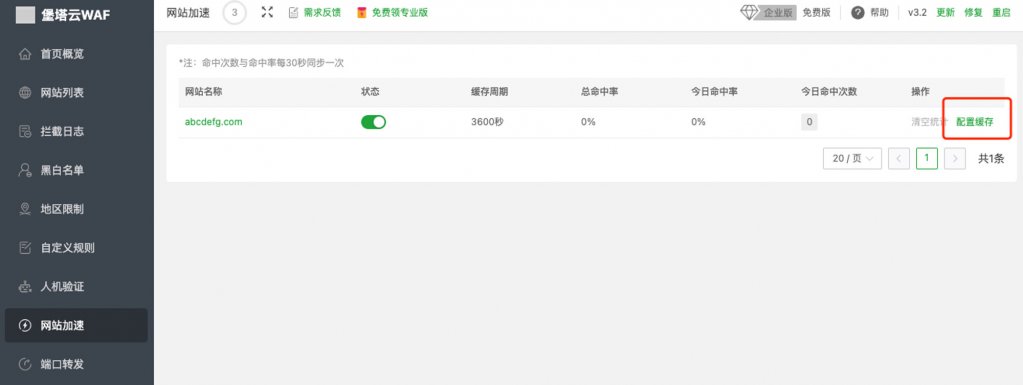

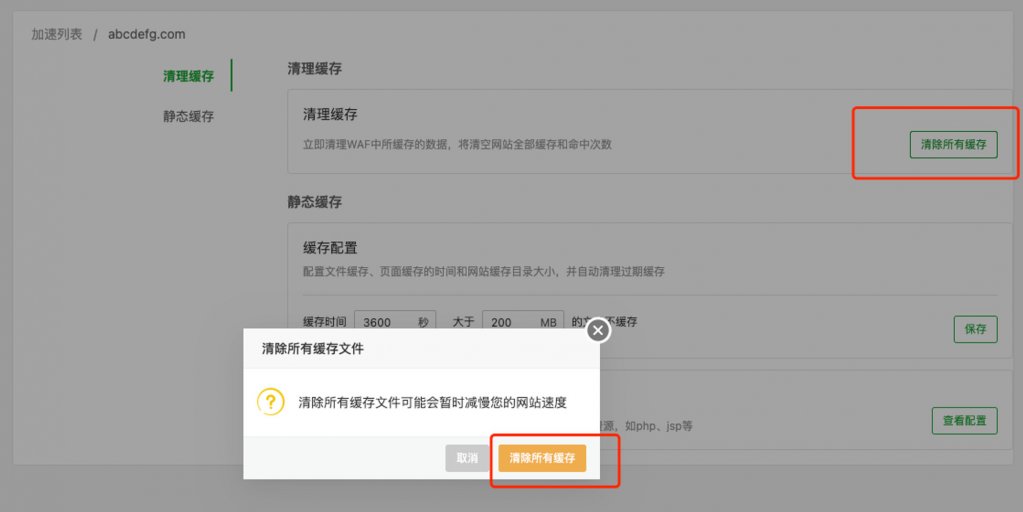

第三步:點擊 “配置緩存”,如圖: 第四步:點擊 “清除所有緩存”,如圖:

第四步:點擊 “清除所有緩存”,如圖: 漏洞就出在這個地方,注意了,在剛剛點擊 “清除所有緩存” 時,看到瀏覽器發了兩個包出去,如圖:

漏洞就出在這個地方,注意了,在剛剛點擊 “清除所有緩存” 時,看到瀏覽器發了兩個包出去,如圖: 個包請求了一個叫 “clear_cache” 的 API,其中包含了一個叫 “site_id” 的參數,如圖:

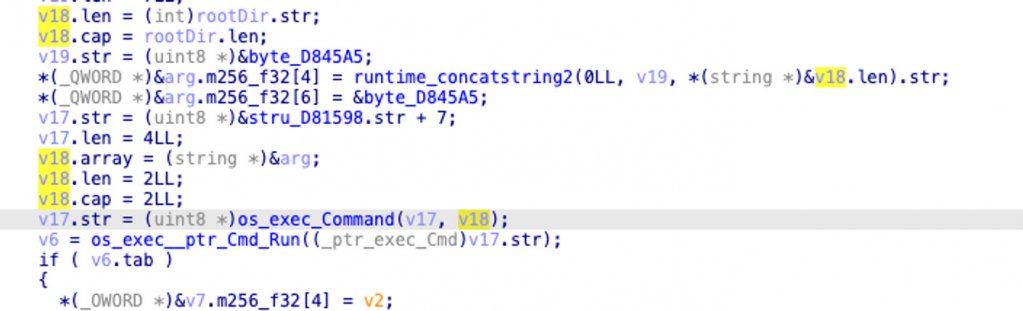

個包請求了一個叫 “clear_cache” 的 API,其中包含了一個叫 “site_id” 的參數,如圖: 這個參數沒做校驗直接帶入了系統命令之中,參考 IDA:

這個參數沒做校驗直接帶入了系統命令之中,參考 IDA:

第五步,嘗試修改 “site_id” 參數進行命令注入,加一個分號以后就可以隨便寫 bash 命令了,這里我寫了一個 “touch /tmp/hack”

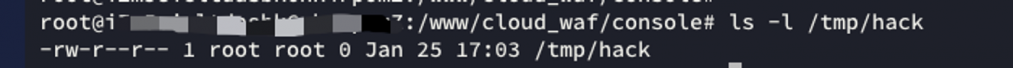

第五步,嘗試修改 “site_id” 參數進行命令注入,加一個分號以后就可以隨便寫 bash 命令了,這里我寫了一個 “touch /tmp/hack” 請求提交以后看看服務器,/tmp/hack 文件果然被創建成功,如圖:

請求提交以后看看服務器,/tmp/hack 文件果然被創建成功,如圖: 至此漏洞利用完成,“touch /tmp/hack” 僅作為演示,實際可以通過寶塔 WAF 拿到 root 權限,進而控制整個服務器。

至此漏洞利用完成,“touch /tmp/hack” 僅作為演示,實際可以通過寶塔 WAF 拿到 root 權限,進而控制整個服務器。